1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

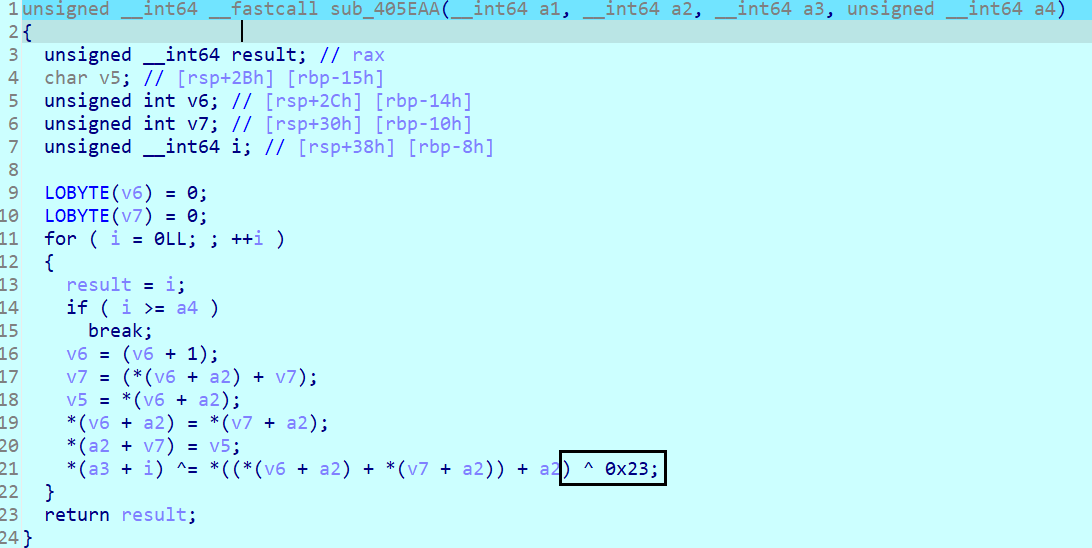

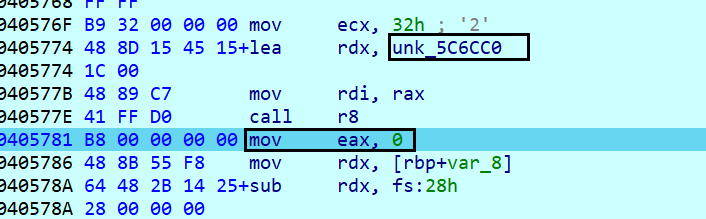

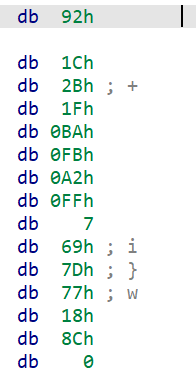

| #include<iostream>

void swap(unsigned char* a, unsigned char* b) {

unsigned char temp = *a;

*a = *b;

*b = temp;

}

void rc4_key_setup(unsigned char* key, int key_length, unsigned char S[256]) {

unsigned char T[256];

int i, j;

for (i = 0; i < 256; i++) {

S[i] = i;

T[i] = key[i % key_length];

}

j = 0;

for (i = 0; i < 256; i++) {

j = (j + S[i] + T[i]) % 256;

swap(&S[i], &S[j]);

}

}

void rc4_crypt(unsigned char* input_data, int input_length, unsigned char* output_data, unsigned char S[256]) {

int i, j, k;

i = j = 0;

for (k = 0; k < input_length; k++) {

i = (i + 1) % 256;

j = (j + S[i]) % 256;

swap(&S[i], &S[j]);

int t = (S[i] + S[j]) % 256;

output_data[k] = input_data[k] ^ S[t] ^ 0x23;

}

}

int main()

{

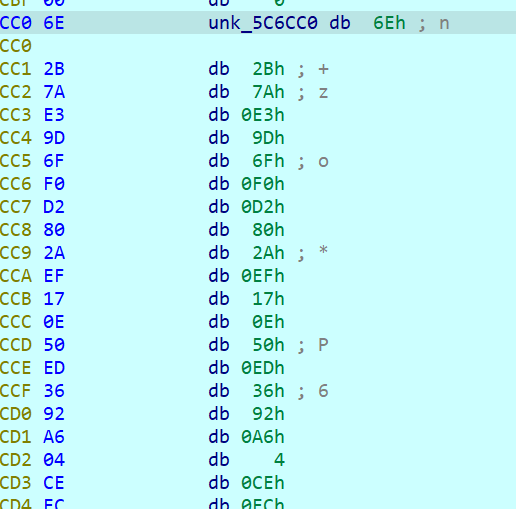

unsigned char key[] = {

0x92, 0x1C, 0x2B, 0x1F, 0xBA, 0xFB, 0xA2, 0xFF, 0x07, 0x69, 0x7D, 0x77, 0x18, 0x8C

};

unsigned char aaaaa[] = {

0x25, 0xCD, 0x54, 0xAF, 0x51, 0x1C, 0x58, 0xD3, 0xA8, 0x4B, 0x4F, 0x56, 0xEC, 0x83, 0x5D, 0xD4,

0xF6, 0x47, 0x4A, 0x6F, 0xE0, 0x73, 0xB0, 0xA5, 0xA8, 0xC3, 0x17, 0x81, 0x5E, 0x2B, 0xF4, 0xF6,

0x71, 0xEA, 0x2F, 0xFF, 0xA8, 0x63, 0x99, 0x57

};

unsigned char output[50]{ 0 };

unsigned char S[256]{ 0 };

rc4_key_setup(key, 14, S);

rc4_crypt(aaaaa, 40, output, S);

for (int i = 0; i < 40; i++) {

printf("%c", output[i]);

}

printf("\n");

}

|